|

| 1 | +# AI 自主调用 BurpSuite 完成漏洞自动化检测 |

| 2 | + 天黑说嘿话 2025-07-21 01:30 |

| 3 | + |

| 4 | +# 一、引言 |

| 5 | + |

| 6 | +在网络安全领域,漏洞检测一直是一项重要且复杂的工作。随着人工智能技术的飞速发展,其在网络安全中的应用也越来越广泛。本文将介绍如何利用 Cherry Studio 配置 MCP 服务,实现 AI 自主调用 BurpSuite 工具完成漏洞自动化检测任务。 |

| 7 | +## 二、Cherry Studio 与 MCP 服务简介 |

| 8 | +1. **Cherry Studio** |

| 9 | + :一款专注于网络安全研究与开发的平台,提供丰富的工具集成和灵活的接口,便于开发者构建和运行各种网络安全相关的项目。 |

| 10 | + |

| 11 | +1. **MCP 服务** |

| 12 | + :即 [具体名称] 服务,在 Cherry Studio 中起着关键的桥梁作用,能够接收 AI 的指令,并将其转换为相应的操作命令,实现对其他工具(如 BurpSuite)的调用和控制。 |

| 13 | + |

| 14 | +## 三、BurpSuite 概述 |

| 15 | +1. **BurpSuite** |

| 16 | + :一款广泛使用的网络安全工具主要用于, Web 应用安全测试,能够拦截、修改和分析 HTTP/HTTPS 请求和响应,帮助测试人员发现 Web 应用中的漏洞,如 SQL 注入、跨站脚本攻击(XSS)等。 |

| 17 | + |

| 18 | +## 四、AI 挥 BurpSuite 进行漏洞自动化检测的原理 |

| 19 | +1. **AI 模型训练** |

| 20 | + :通过大量标注过的网络安全数据(如包含漏洞的 Web 应用请求和响应样本)对 AI 模型进行训练,使其能够识别和理解 Web 应用中的潜在漏洞特征。 |

| 21 | + |

| 22 | +1. **指令生成** |

| 23 | + :经过训练的 AI 模型根据输入的待检测 Web 应用信息(如 URL、页面内容、用户输入等),生成一系列针对 BurpSuite 的操作指令,包括但不限于请求拦截规则、扫描参数设置、漏洞检测脚本等。 |

| 24 | + |

| 25 | +1. **MCP 服务转发** |

| 26 | + :Cherry Studio 中的 MCP 服务接收 AI 生成的指令,并将其解析为 BurpSuite 能够识别和执行的命令格式,然后将这些命令发送给 BurpSuite 工具。 |

| 27 | + |

| 28 | +1. **BurpSuite 执行与反馈** |

| 29 | + :BurpSuite 接收到 MCP 服务转发的命令后,按照指定的操作指令对目标 Web 应用进行漏洞检测工作,执行请求拦截、数据包分析、漏洞扫描等任务,并将检测结果实时反馈给 MCP 服务。 |

| 30 | + |

| 31 | +1. **AI 结果分析与优化** |

| 32 | + :MCP 服务将 BurpSuite 返回的检测结果传递给 AI 模型,AI 模型对结果进行分析和评估,进一步优化自身模型参数,以提高后续漏洞检测的准确性和效率,同时也可以根据检测结果生成详细的漏洞报告,呈现给用户或安全研究人员。 |

| 33 | + |

| 34 | +## 五、具体实施步骤 |

| 35 | +1. **环境搭建** |

| 36 | + |

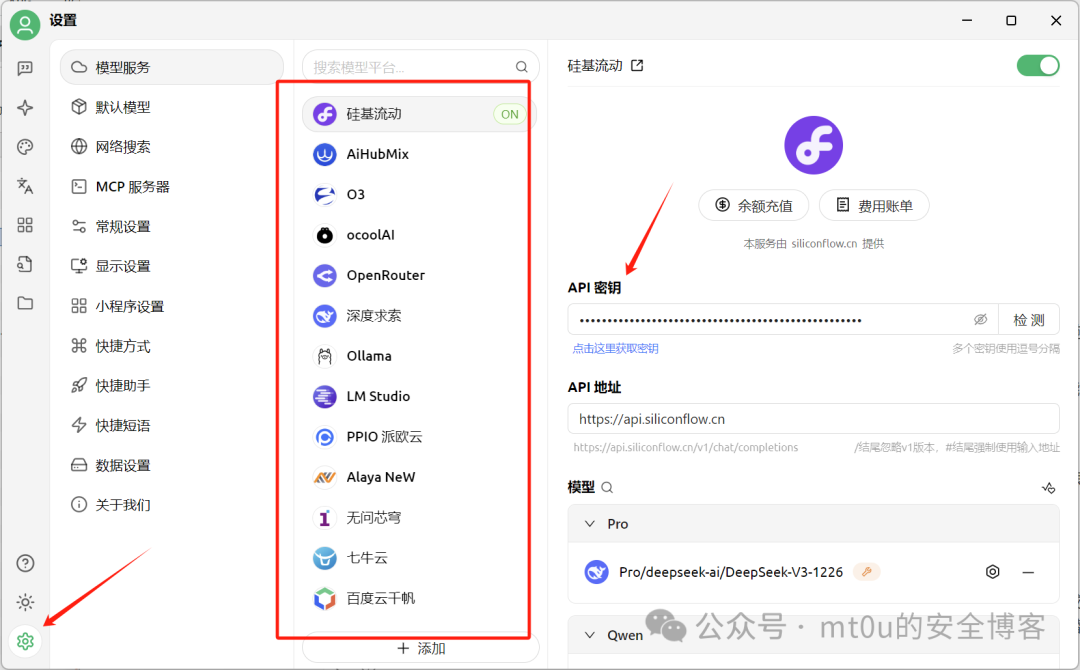

| 37 | +1. 安装 Cherry Studio 平台,配置AI的key并确保其正常运行,这里我用的硅基流动的api。 |

| 38 | + |

| 39 | + |

| 40 | + |

| 41 | + |

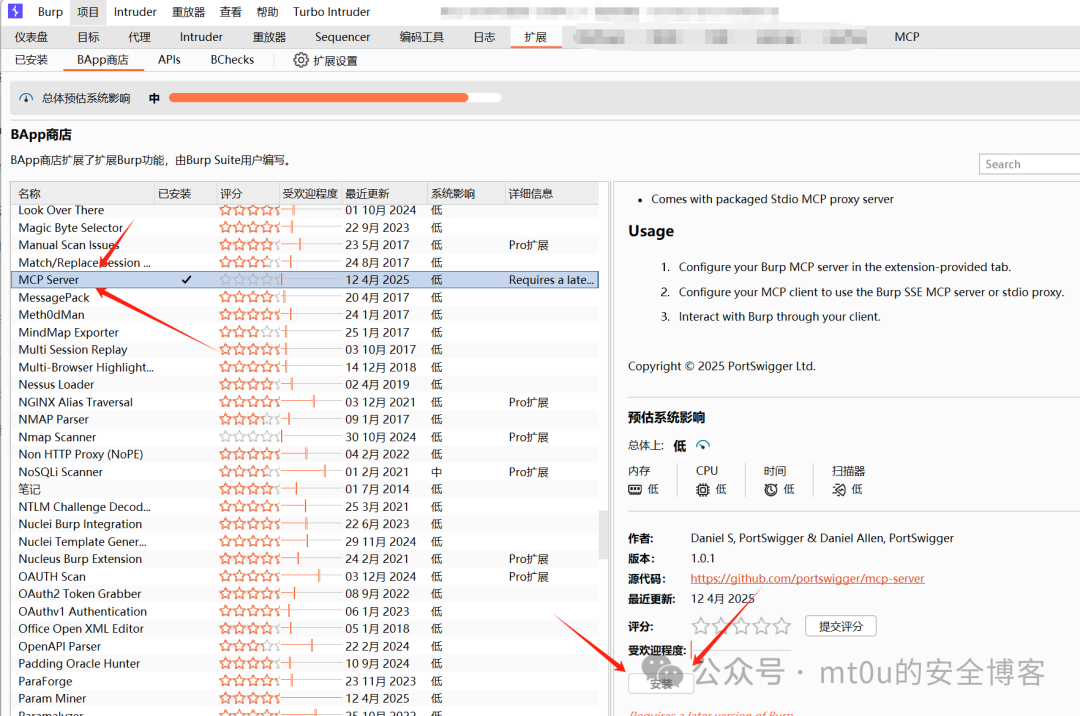

| 42 | +1. 安装并配置 BurpSuite 工具,确保其能够正常启动和工作,并且已安装必要的扩展插件(插件为MCP server)。 |

| 43 | + |

| 44 | + |

| 45 | + |

| 46 | + |

| 47 | + |

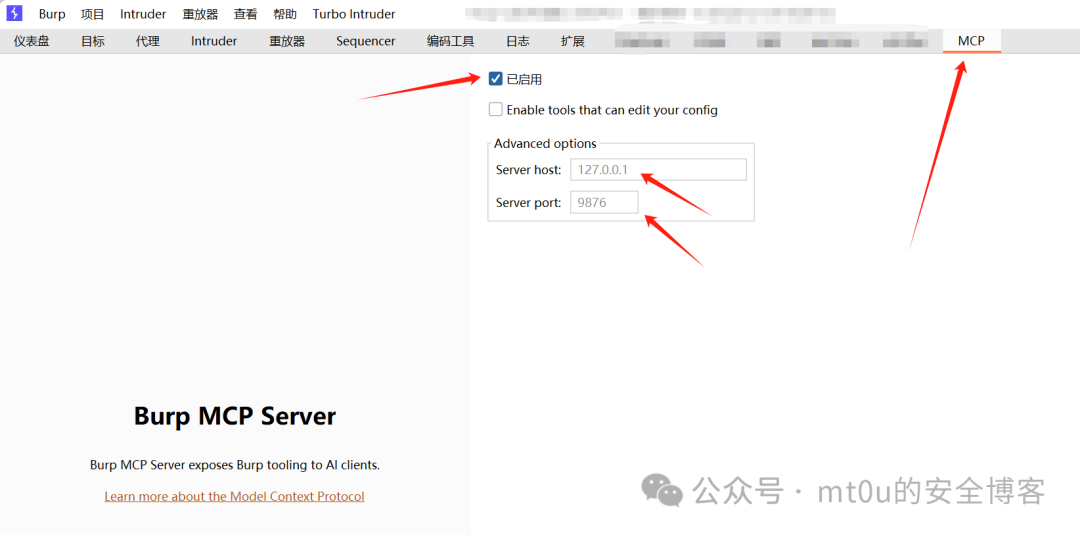

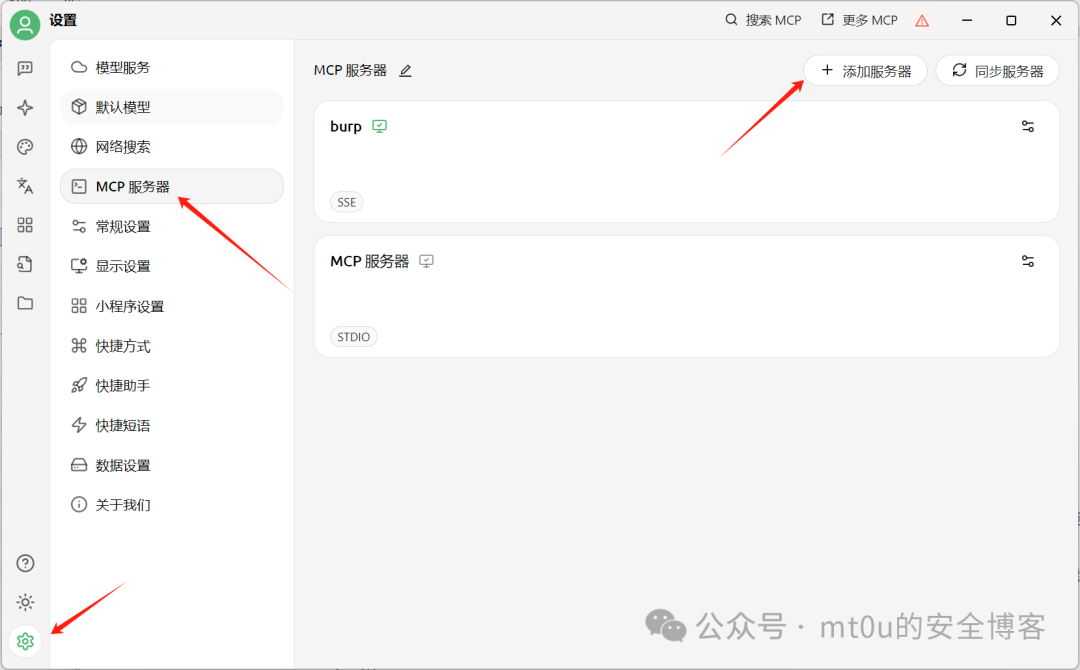

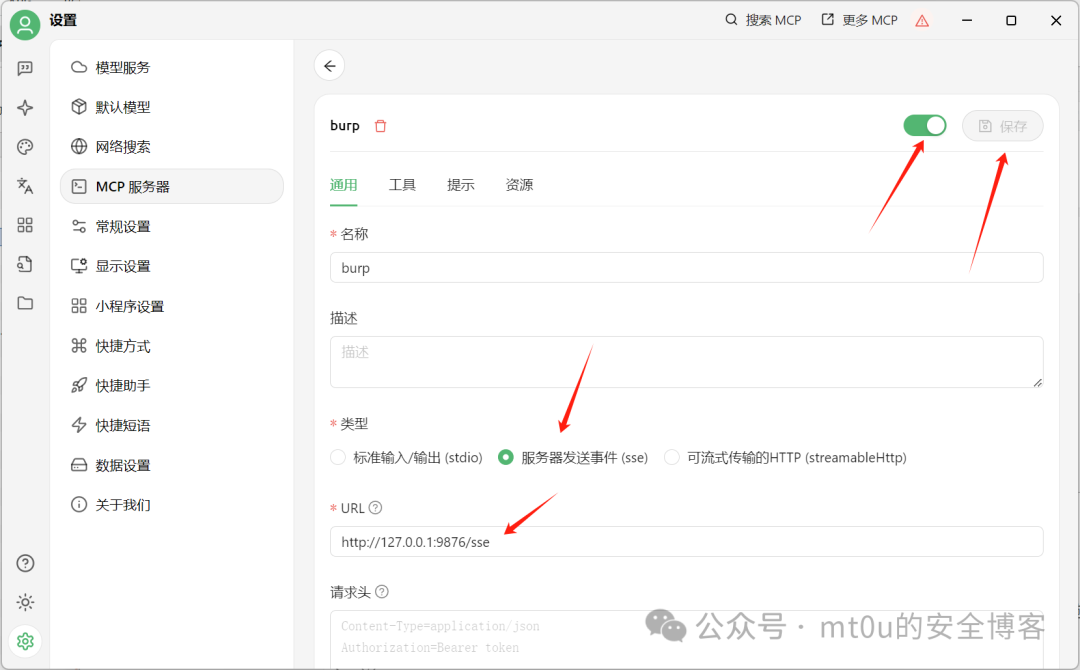

| 48 | +1. 在 Cherry Studio 中配置好 MCP 服务的相关参数,如监听端口、BurpSuite 工具路径、通信协议等,以便建立与 BurpSuite 的连接。 |

| 49 | + |

| 50 | + |

| 51 | + |

| 52 | +配置如下 |

| 53 | + |

| 54 | + |

| 55 | + |

| 56 | +1. **AI 模型集成** |

| 57 | + |

| 58 | +1. 将训练好的 AI 模型导入 Cherry Studio 平台,与 MCP 服务进行对接和通信配置,确保 AI 模型能够将生成的指令准确无误地发送给 MCP 服务。 |

| 59 | + |

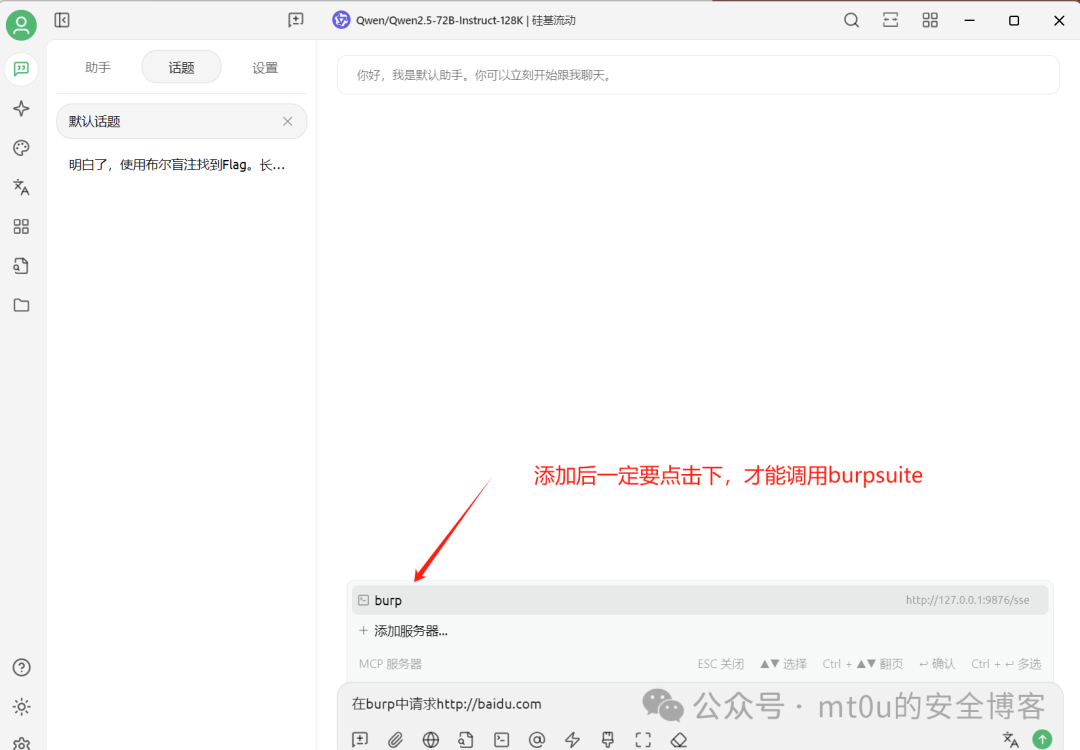

| 60 | + |

| 61 | + |

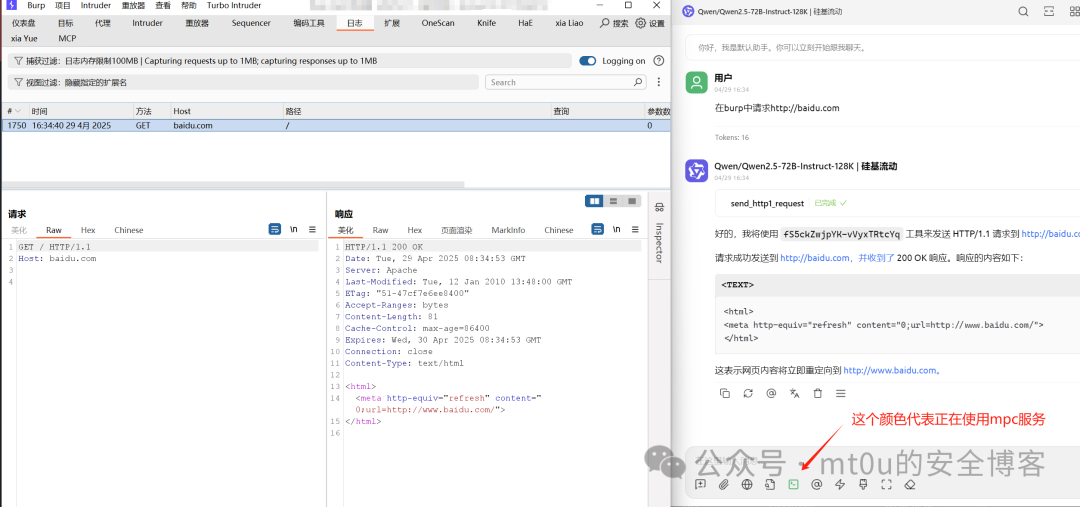

| 62 | +1. 测试 AI 模型与 MCP 服务之间的通信是否正常,通过发送简单的测试指令,观察 MCP 服务是否能够正确接收并转发给 BurpSuite。 |

| 63 | + |

| 64 | + |

| 65 | + |

| 66 | +1. **设置漏洞检测任务** |

| 67 | + |

| 68 | +1. 使用 Cherry Studio 的界面或编写脚本,向 AI 模型输入待检测 Web 应用的相关信息,包括但不限于目标 URL、登录凭证(如果需要)、特定的检测范围和要求等。 |

| 69 | + |

| 70 | +1. AI 模型根据输入的信息开始生成针对 BurpSuite 的操作指令,并将其发送给 MCP 服务。 |

| 71 | + |

| 72 | +1. **执行与监控** |

| 73 | + |

| 74 | +1. MCP 服务将 AI 指令转发给 BurpSuite 后,启动漏洞检测任务。通过 Cherry Studio 的监控功能或 BurpSuite 自带的界面,实时观察漏洞检测的执行进度、当前状态、已拦截的请求数量、发现的潜在漏洞数量等信息。 |

| 75 | + |

| 76 | +1. 如果在检测过程中发现任何异常情况(如网络连接中断、BurpSuite 报错等),及时暂停或终止任务,检查问题原因并进行相应的处理。 |

| 77 | + |

| 78 | +1. **结果分析与报告生成** |

| 79 | + |

| 80 | +1. 漏洞检测任务完成后,BurpSuite 将检测结果反馈给 MCP 服务,MCP 服务将其传递给 AI 模型。AI 模型对结果进行详细的分析和处理,提取关键的漏洞信息,如漏洞类型、位置、影响程度、修复建议等。 |

| 81 | + |

| 82 | +- 基于 AI 分析的结果,生成漏洞检测报告,报告内容可以包括漏洞的详细列表、每个漏洞的描述和截图、修复方案的详细说明、安全评估等级等,以直观、清晰的方式呈现给用户或安全团队,便于他们了解 Web 应用的安全状况并采取相应的修复措施。 |

| 83 | + |

| 84 | +## 六、案例展示 |

| 85 | +1. **SQL 注入漏洞检测案例** |

| 86 | + |

| 87 | +1. **场景描述** |

| 88 | + :某靶场存在 SQL 注入漏洞,使用上述 AI 指挥 BurpSuite 自动化检测方案进行检测。 |

| 89 | + |

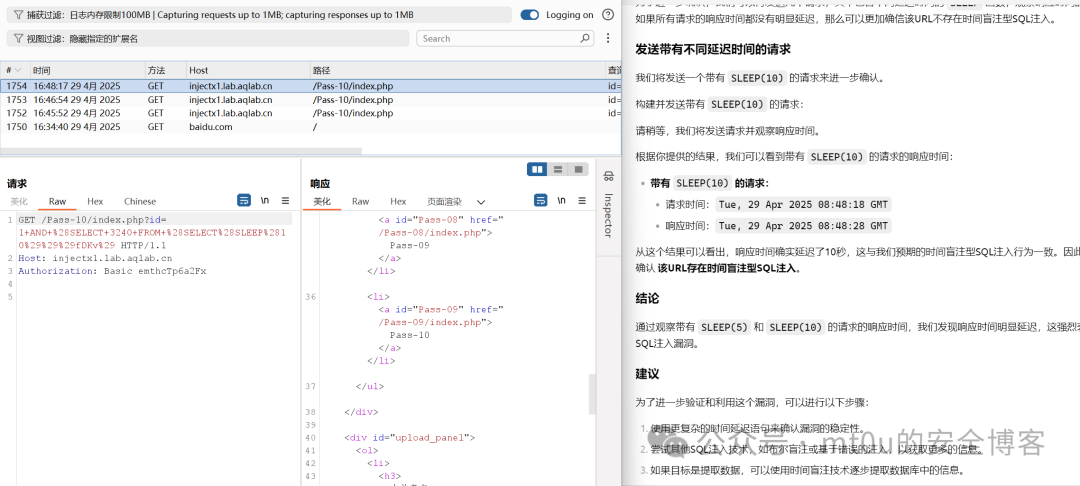

| 90 | +1. **检测过程** |

| 91 | + :AI 模型根据输入的 Web 应用 和 URL相关参数,生成指令让 BurpSuite 拦截该应用的 HTTP 请求,通过构造特定的 SQL 注入测试语句,并将这些语句插入到请求的参数中,模拟恶意用户攻击行为。BurpSuite 将修改后的请求发送给服务器,并分析服务器返回的响应结果,判断是否存在 SQL 注入漏洞。 |

| 92 | + |

| 93 | + |

| 94 | + |

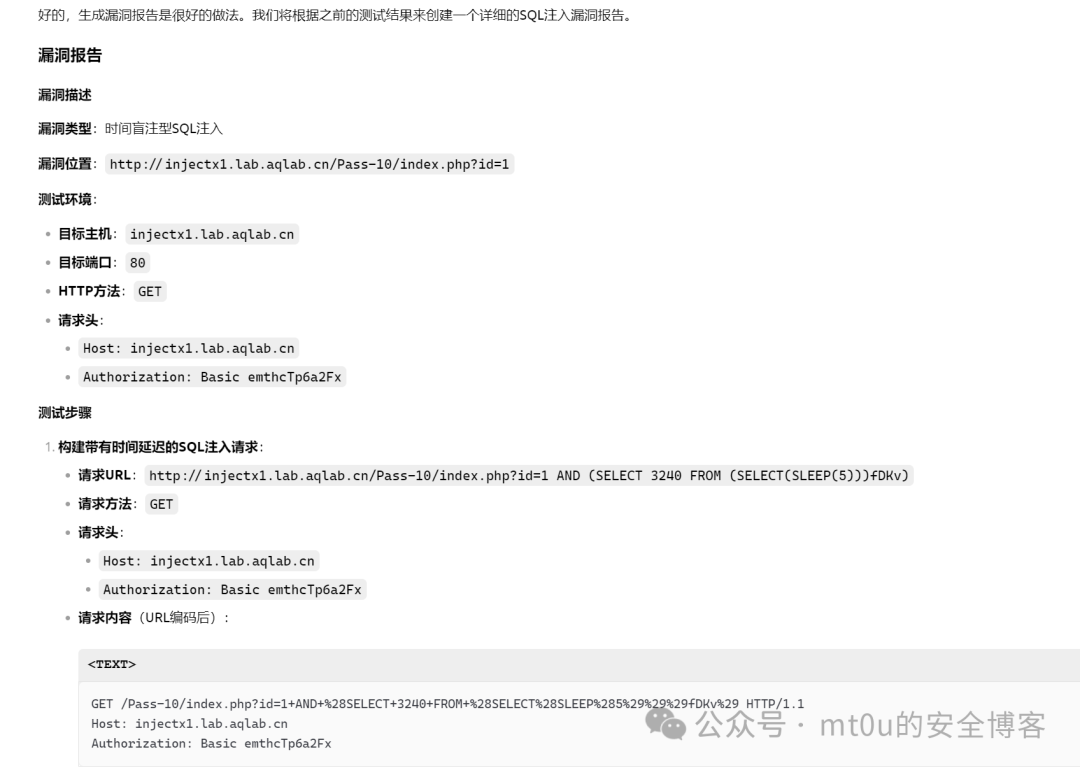

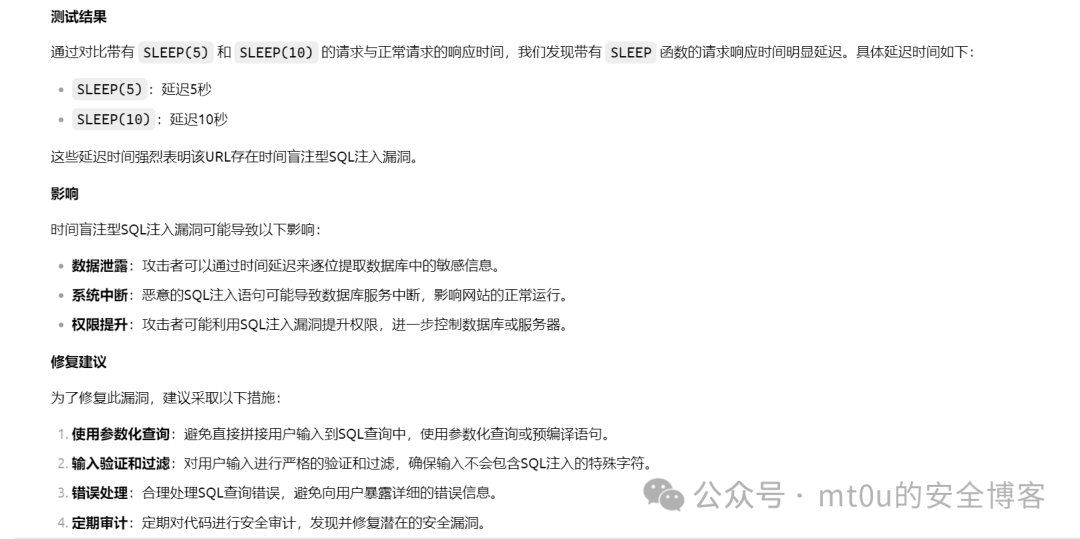

| 95 | +1. **结果呈现** |

| 96 | + :在检测过程中,BurpSuite 成功发现可能存在 SQL 注入漏洞的页面参数和位置。AI 模型对这些结果进行分析,确定其中高危漏洞,并生成详细的漏洞报告,包括漏洞出现的页面路径、参数名称、测试用例、服务器返回的错误信息等具体内容,为开发团队修复漏洞提供了明确的指导。 |

| 97 | + |

| 98 | + |

| 99 | + |

| 100 | + |

| 101 | + |

| 102 | +1. **跨站脚本攻击(XSS)漏洞检测案例** |

| 103 | + |

| 104 | +1. **场景描述** |

| 105 | + :一个搜索框,但担心该功能可能遭受 XSS 攻击,采用本方案进行漏洞检测。 |

| 106 | + |

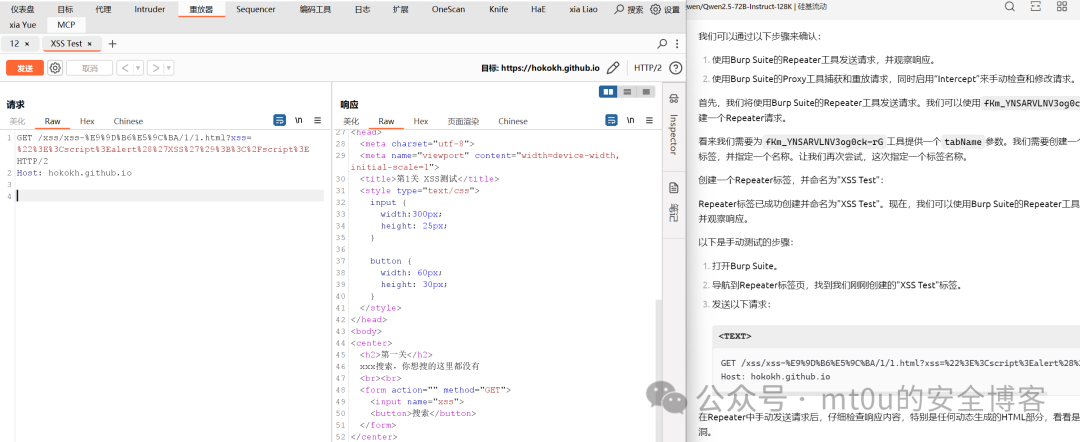

| 107 | +1. **检测过程** |

| 108 | + :AI 模型根据html存在提交表单,判断请求参数。AI 模型生成各种常见的 XSS 攻击脚本,并将其嵌入到参数中,通过 BurpSuite 向服务器发送这些恶意构造的请求,观察服务器返回的响应是否包含攻击脚本的执行效果。 |

| 109 | + |

| 110 | + |

| 111 | + |

| 112 | + |

| 113 | + |

| 114 | + |

| 115 | + |

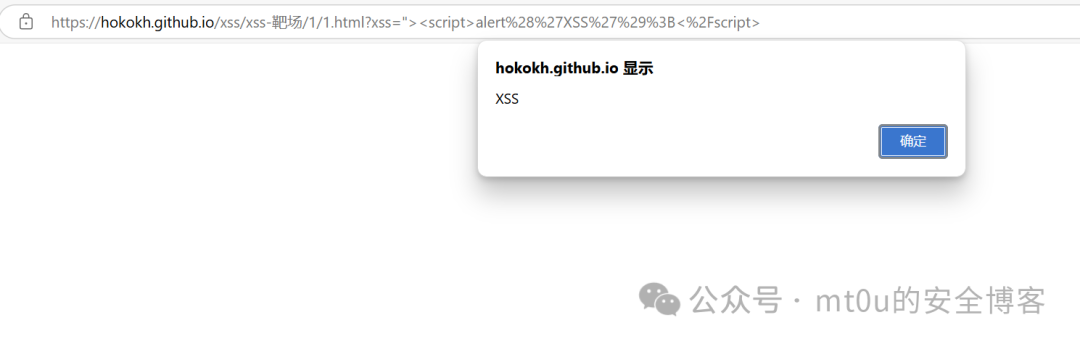

| 116 | +1. **结果呈现** |

| 117 | + :检测结果显示,该搜索界面存在XSS 漏洞,当用户提交包含恶意脚本的payload时,该脚本会被其他用户浏览器执行。漏洞报告详细列出了漏洞所在的功能模块、具体的请求和响应数据、攻击脚本示例以及修复建议,如对用户输入进行严格的过滤和转义等,帮助网站管理员及时修复漏洞,保护用户账户安全和网站声誉。 |

| 118 | + |

| 119 | + |

| 120 | + |

| 121 | + |

| 122 | + |

| 123 | + |

| 124 | +## 七、优势与挑战 |

| 125 | +1. **优势** |

| 126 | + |

| 127 | +1. **提高检测效率** |

| 128 | + :AI 自动化漏洞检测能够快速批量地对目标 Web 应用进行扫描和测试,相比传统的人工手动检测方式,大大节省了时间和人力成本,尤其适用于大型复杂的 Web 应用系统。 |

| 129 | + |

| 130 | +1. **提升检测准确性** |

| 131 | + :经过大量数据训练的 AI 模型能够更精准地识别各种漏洞特征,减少了误报和漏报的可能性,提高了漏洞检测结果的可靠性。 |

| 132 | + |

| 133 | +1. **适应性强** |

| 134 | + :AI 模型可以根据不同的 Web 应用架构、技术和业务逻辑,自动生成相应的检测策略和指令,具有较强的通用性和适应性,无需针对每个特定应用进行复杂的定制化配置。 |

| 135 | + |

| 136 | +1. **持续优化** |

| 137 | + :随着 AI 模型不断学习和优化自身参数,根据新的漏洞样本和攻击模式进行训练,其检测能力和准确性能够不断提升,及时应对不断变化的网络安全威胁环境。 |

| 138 | + |

| 139 | +1. **挑战** |

| 140 | + |

| 141 | +1. **模型训练数据质量** |

| 142 | + :AI 模型的性能在很大程度上依赖于训练数据的质量和数量。获取大量高质量、多样化且准确标注的网络安全漏洞数据是一个具有挑战性的任务,数据的不完整、不平衡或错误标注都可能导致模型性能不佳。 |

| 143 | + |

| 144 | +1. **复杂业务逻辑的理解** |

| 145 | + :对于一些具有复杂业务逻辑和工作流程的 Web 应用,AI 模型可能难以完全理解其正常操作行为和数据流向,从而影响漏洞检测的准确性。在这些情况下,可能需要结合人工分析和专业知识对 AI 检测结果进行进一步的验证和补充。 |

| 146 | + |

| 147 | +1. **性能瓶颈** |

| 148 | + :在实际检测过程中,当目标 Web 应用规模较大、请求流量较高时,AI 模型与 BurpSuite 的交互和数据处理可能会面临性能瓶颈,导致检测速度变慢甚至出现延迟或卡顿现象。需要对系统进行优化,如提升硬件配置、优化通信协议、采用分布式架构等,以提高整体性能。 |

| 149 | + |

| 150 | +1. **安全性和隐私问题** |

| 151 | + :在使用 AI 指挥 BurpSuite 进行漏洞检测时,确保检测过程本身的安全性至关重要。AI 模型和 MCP 服务需要安全地存储和处理目标 Web 应用的相关信息,防止数据泄露、篡改或被恶意利用。同时,在检测过程中,要避免对目标系统造成不必要的干扰或破坏,确保遵守相关法律法规和道德准则。 |

| 152 | + |

| 153 | +## 八、总结与展望 |

| 154 | + |

| 155 | +AI 指挥 BurpSuite 进行漏洞自动化的方案结合了人工智能的强大数据分析能力和 BurpSuite 专业的 Web 应用安全检测功能,为网络安全领域提供了一种高效、准确且灵活的漏洞检测方法。尽管目前仍面临一些挑战,但随着技术的不断进步和创新,通过优化模型训练数据、改进算法、增强系统性能以及加强安全措施,这一方案有望在未来得到更广泛的应用和推广。 |

| 156 | + |

| 157 | +未来,我们期待看到更多基于 AI 的网络安全工具和解决方案的出现,进一步提升网络安全防护水平,保护网络空间的安全和稳定。希望本文的介绍能够为网络安全研究人员、开发人员和企业安全团队提供有价值的参考和启发,在实际工作中积极探索和应用 AI 技术,共同应对日益复杂的网络安全威胁。 |

| 158 | + |

0 commit comments